Métodos e ferramentas para a proteção de informações

Os Métodos e ferramentas de segurança da informação são um conjunto de várias medidas, técnicas e ferramentas de software, éticos e legais, que visam neutralizar as ameaças de hackers e minimizar os prejuízos para os proprietários de sistemas e usuários da informação.

Considere as seguintes variedades tradicionais de medidas de divulgação de informações a partir de um computador.

Métodos e meios Técnicos de proteção da informação

Estas incluem:

- Proteção contra o acesso não autorizado ao sistema informático;

- A reserva de todos os computador importantes subsistemas;

- A organização de redes, com a conseqüente possibilidade de redistribuir os recursos, se houver violação de integridade de rede individuais elos;

- A instalação de equipamentos de detecção e combate a incêndios;

- A instalação de equipamentos de detecção de água;

- A adoção de um conjunto de medidas de protecção contra roubo, sabotagem, sabotagem, atentados;

- Instalação de sistema de backup de energia;

- Facilidades do estabelecimento fechaduras;

- Instalação de sistema de alarme e др.

Organizacionais, técnicas e ferramentas para a proteção da informação

Estas incluem:

- Proteção de servidores;

- Cuidadosamente organizado de recrutamento de pessoal;

- A exceção desses casos, quando tudo é particularmente importante o trabalho é feito por um só homem;

- Desenvolvimento de um plano de como restaurar a integridade de um servidor em uma situação, quando ele falhar;

- Ferramentas genéricas de proteção de qualquer pessoa (até mesmo da alta administração).

Formas de acesso não autorizado à informação

Um Pouco de saber os métodos acima mencionados e proteção de informações, é necessário compreender a forma como pode ser feito à informação o acesso não autorizado.

Observe que o acesso não autorizado a informações importantes pode ocorrer durante o período de reparação ou de manutenção de computadores, devido ao fato de que a informação residual na mídia pode ser прочтенной, mesmo que o usuário em tempo hábil removeu o método usual. Outra forma de s ã o quando a informação é lido com a mídia, se o transporte é realizado sem proteção.

Mais:

Como instalar a transferência de palavras no Word

Trocar palavras é uma das mais importantes funções de um editor de texto. Através dela pode-se alcançar a dois muito interessantes durante a formatação. Em primeiro lugar, o texto resultante, ocupam menos espaço, assim como sua colocação será mais co...

Atencioso usuário de computador certamente chamou a atenção, que você arquivo de imagem, existem diferentes extensões: BMP, GIF, JPG e пр. a Maior distribuição recebeu o último formato especificado, assim como a maioria das câmeras digitais criam ima...

Considerando a questão de como flashear "Bios", a necessidade de delimitar este conceito relativamente isolados componentes, aos quais se aplica a esta operação. "Bios" - serviço privado de firmware do sistema, responsável pelo correcto funcionamento...

O Trabalho que os computadores de hoje é baseado em circuitos integrados, quando em funcionamento, que são realizadas de alta freqüência de alterações nos níveis de corrente e de tensão. Isso leva ao fato de que, em circuitos de alimentação, próximo instrumento, vivo e т. п. ocorrem campos eletromagnéticos e interferências que, com a ajuda de alguns ão spyware» meios técnicos, você pode facilmente transformar em informação que é processada. Ao mesmo tempo, quanto menor for a distância entre o receptor do atacante antes de hardware, maior a probabilidade de retirar e decifrar a informação possível. Familiarizar-se com a informação, tendo material não autorizado a natureza, também é possível através de uma ligação directa por criminosos ão spyware» ativos de rede, hardware e canais de comunicação.

Técnicas e métodos de segurança da informação: autenticação e identificação

A Identificação é uma atribuição de sujeito ou de objeto exclusivo a imagem ou nome. A autenticação é uma verificação para certificar-se se o sujeito/objeto de quem tenta se dar. O objetivo final de ambas as medidas – é a tolerância do sujeito/objeto à informação que está de utilização limitada ou negação de tal admissão. A autenticidade de um objeto pode ser um programa, um dispositivo de hardware ou o mesmo indivíduo. Os objetos/sujeitos de autenticação e identificação podem ser: meios técnicos (estações de trabalho, monitores, os planos de itens), as pessoas (operadores, usuários), a informação no monitor, suportes magnéticos e др.

Métodos e ferramentas para a proteção de informação: o uso de senhas

A palavra-passe é um conjunto de caracteres (letras, números e т. п.), que visa identificar o objeto/sujeito. Quando a pergunta é sobre qual a senha que escolher e instalar, sempre tem uma pergunta sobre seu tamanho, modo de aplicação da durabilidade para a seleção de um invasor. É lógico que quanto mais longa a senha, o mais alto nível de segurança fornecerá a ele o sistema, pois precisa de muito mais esforço para adivinhar a/pegar uma combinação de ambos.

Mas, mesmo se a palavra-passe segura, deve ser periodicamente mudar para o novo, para reduzir o risco de interceptação quando ocorre o desvio da mídia ou retirada do suporte de cópia de segurança, ou por coerção de usuário para dizer ão mágicoç a.

Article in other languages:

AR: https://www.tostpost.com/ar/computers/3578-methods-and-means-of-information-protection.html

BE: https://www.tostpost.com/be/kamputary/6296-metady-srodk-abarony-nfarmacy.html

HI: https://www.tostpost.com/hi/computers/3580-methods-and-means-of-information-protection.html

JA: https://www.tostpost.com/ja/computers/3579-methods-and-means-of-information-protection.html

KK: https://www.tostpost.com/kk/komp-yuterler/6298-a-paratty-or-au-d-ster-men-raldary.html

PL: https://www.tostpost.com/pl/komputery/6301-metody-i-rodki-ochrony-informacji.html

TR: https://www.tostpost.com/tr/bilgisayarlar/6302-teknikleri-ve-areleri-bilgi.html

UK: https://www.tostpost.com/uk/komp-yuteri/6300-metodi-zasobi-zahistu-nformac.html

ZH: https://www.tostpost.com/zh/computers/3885-methods-and-means-of-information-protection.html

Alin Trodden - autor do artigo, editor

"Olá, sou o Alin Trodden. Escrevo textos, leio livros e procuro impressões. E eu não sou ruim em falar sobre isso. Estou sempre feliz em participar de projetos interessantes."

Notícias Relacionadas

Como recortar uma foto no "Photoshop": um manual para iniciantes

Como recortar uma foto no "Photoshop"? É com esta questão começa o estudo do programa Photoshop. Vale a pena notar que não há nada de complicado neste processo. Não é necessário ter um perfeito conhecimento do programa Photoshop. ...

Como fazer o quadro "Майнкрафте e como pendurar?

Naturalmente, em primeiro lugar, em "Майнкрафте" você deve cuidar de sobrevivência, ou seja, equipar o seu personagem, para que ele possa lutar com os monstros, para construir uma casa com paredes fortes, para proteger seus bens, ...

Códigos para o "GTA: San Andreas no seu computador para todas as ocasiões

os Fãs da série "GTA" constantemente discutem sobre qual é o episódio é o mais bem sucedido na história. E opções para isso não faltam. Se você gosta de arcade, com visão de cima, no estilo retrô, você olha e sente dois jogos orig...

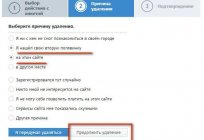

Os detalhes de como retirar-se do "Фотостраны"

Se você, por algum motivo, decidiram retirar-se do entretenimento da rede social ão Фотострана", então você definitivamente precisa de saber como isso é feito. É claro, muitos participantes deste projeto, basta fechar ...

Status: "que a Impressora está desactivada". Como ativar o dispositivo? Algumas dicas simples

independentemente de qual dispositivo de impressão é usada, muitas vezes os usuários se deparam com o problema de que, ao enviar um documento para impressão, em vez de um resultado o sistema emite uma mensagem informando que no mo...

Como configurar o computador de bicicleta? Computador de bicicleta Cyclotech i6: instalação

hoje Em dia, o mercado pode ver vários tipos de велокомпьютеров. Geralmente, eles são categorizados por tipo de ligação.Classificação велокомпьютеровvocê Pode alocar 2 grupos:computador com Fios, o que é bastante barato e simples....

Comentários (0)

Este artigo possui nenhum comentário, seja o primeiro!