तरीकों और साधनों की जानकारी की सुरक्षा

तरीकों और इसका मतलब है की कंप्यूटर की जानकारी संरक्षण का एक सेट है विभिन्न उपायों, हार्डवेयर और सॉफ्टवेयर, नैतिक और कानूनी मानकों, जो इरादा कर रहे हैं करने के लिए प्रतिक्रिया की धमकियों और हमलों के लिए कम से कम संभव नुकसान के लिए प्रणाली के मालिकों और उपयोगकर्ताओं के बारे में जानकारी है ।

निम्नलिखित पर विचार किस्मों के पारंपरिक उपायों का मुकाबला करने के लिए जानकारी के रिसाव से कंप्यूटर.

<मजबूत>तकनीकी तरीकों और साधनों की जानकारी की सुरक्षा

इस में शामिल हैं:

<उल><मजबूत>संगठनात्मक तरीकों और साधनों की जानकारी की सुरक्षा

इस में शामिल हैं:

<उल><मजबूत>तरीकों में अनाधिकृत उपयोग के बारे में जानकारी के लिए

से ऊपर नहीं है पता करने के लिए पर्याप्त तरीकों और साधनों की जानकारी की सुरक्षा के लिए, यह आवश्यक है समझने के लिए कि कैसे वे कर सकते हैं किया जा करने के लिए जानकारी अनधिकृत पहुँच.

ध्यान दें कि अनधिकृत पहुँच महत्वपूर्ण जानकारी के दौरान हो सकता है की मरम्मत या रखरखाव के कारण कंप्यूटर के लिए तथ्य यह है कि अवशिष्ट जानकारी मीडिया में पढ़ा जा सकता है, के बावजूद तथ्य यह है कि उपयोगकर्ता तुरंत हटा दिया यह सामान्य विधि है । एक अन्य तरीका है – जब जानकारी को पढ़ने के लिए मीडिया से, अगर यह ले जाया जाता है संरक्षण के बिना.

अधिक:

आज हम लिखने का फैसला किया है के बारे में लैपटॉप लेनोवो v580c. समीक्षा विस्तृत हो जाएगा, के रूप में इस पोर्टेबल पीसी IdeaPad श्रृंखला एक उच्च लोकप्रियता है, लेकिन कई नहीं जानते हैं कि वास्तव में क्या इस डिवाइस बनाता है खरीदारों. मॉडल, तेजी से और कई सक...

कैसे करने के लिए अपने कंप्यूटर को साफ करने के लिए ऊपर की गति अपने काम के?

किसी भी कंप्यूटर उपयोगकर्ता को चिह्नित कर सकते हैं कि यह समय के साथ रहता है को पूरा करने के लिए कंप्यूटर की गति. काम काफी धीमा कर देती है के कारण एक बड़ी संख्या की उपस्थिति के कार्यक्रमों और निरंतर फ़ाइलों को डाउनलोड. उसे देने के लिए गति, कभी कभी साफ...

मज़ाक में "सिम्स 3": कैसे को दूर करने के लिए कोड सेंसरशिप और अन्य तरीकों

तो, आज हम बात करेंगे के बारे में क्या मज़ाक में संभव "सिम्स 3". कैसे करने के लिए निकालें कोड सेंसरशिप? यह किया जा सकता के साथ मॉड? चाहे वहाँ रहे हैं भागों, जिनमें यह सुविधा डिफ़ॉल्ट रूप से स्थापित? पढ़ें सब के बारे में है.के साथ परिचित बनने कंसोलतो, ...

आधुनिक कंप्यूटर पर आधारित एकीकृत सर्किट, जो में लागू उच्च आवृत्ति के स्तर में परिवर्तन धाराओं और voltages. इस सुराग तथ्य यह है कि बिजली के सर्किट, आस-पास के उपकरणों, ईथर, आदि. वहाँ रहे हैं विद्युत चुम्बकीय क्षेत्र और हस्तक्षेप कर रहे हैं, जो कुछ “स्पाइवेयर और rdquo; तकनीकी का मतलब कर सकते हैं आसानी से के रूप में तब्दील किया जाता है कि जानकारी संसाधित. इस प्रकार, छोटे से दूरी रिसीवर के अपराधी के लिए हार्डवेयर, और अधिक संभावना है कि दूर करने के लिए और डिक्रिप्ट जानकारी सफल होते हैं । परिचय करने के लिए जानकारी असर अनधिकृत, और संभवतः भी कारण के लिए प्रत्यक्ष कनेक्शन के द्वारा एक हमलावर “स्पाइवेयर और rdquo; करने के लिए इसका मतलब है, और नेटवर्क उपकरणों और संचार चैनल है ।

<मजबूत>के तरीकों और तरीके की जानकारी की सुरक्षा: प्रमाणीकरण और पहचान के लिए

पहचान है काम के विषय या वस्तु के लिए एक अद्वितीय छवि या नाम है । और प्रमाणीकरण की जाँच करने के लिए है कि क्या के विषय/वस्तु है, जो की कोशिश कर देने के लिए ही है । अंतिम लक्ष्य के दोनों उपायों और ndash; प्रवेश के विषय/वस्तु के लिए है कि जानकारी में सीमित उपयोग या इनकार इस तरह के परमिट. की प्रामाणिकता की वस्तु हो सकता है एक प्रोग्राम, हार्डवेयर डिवाइस या व्यक्ति । वस्तुओं/विषयों के प्रमाणीकरण और पहचान किया जा सकता है: हार्डवेयर (workstations, पर नज़र रखता है, ग्राहक स्टेशनों), लोगों (ऑपरेटरों, उपयोगकर्ताओं), के बारे में जानकारी की निगरानी, चुंबकीय मीडिया, आदि.

<मजबूत>के तरीकों और साधनों की जानकारी की सुरक्षा: पासवर्ड का उपयोग

पासवर्ड का एक सेट है, वर्ण (अक्षर, संख्या, आदि), बनाया गया है जो यह निर्धारित करने के लिए वस्तु/विषय है. जब वहाँ एक सवाल है के बारे में क्या करने के लिए पासवर्ड चुनें और स्थापित है, सवाल हमेशा उठता है के बारे में आकार, आवेदन की विधि के प्रतिरोध के लिए चयन के द्वारा एक हमलावर है । यह तर्कसंगत है कि अब पासवर्ड, उच्च स्तर की सुरक्षा प्रदान करेगा प्रणाली के लिए के रूप में, यह बहुत अधिक प्रयास ले जाएगा के लिए उसे करने के लिए लगता है/उठाओ संयोजन है.

लेकिन यहां तक कि अगर पासवर्ड है एक मजबूत पासवर्ड के साथ, यह किया जाना चाहिए समय-समय पर बदल दिया एक नया एक के साथ, के लिए जोखिम को कम करने के अवरोधन के साथ प्रत्यक्ष चोरी के वाहक या वापसी से मीडिया की नकल, या तो द्वारा हिंसक बल के लिए उपयोगकर्ता कहते हैं “जादू” शब्द है.

Article in other languages:

AR: https://www.tostpost.com/ar/computers/3578-methods-and-means-of-information-protection.html

BE: https://www.tostpost.com/be/kamputary/6296-metady-srodk-abarony-nfarmacy.html

JA: https://www.tostpost.com/ja/computers/3579-methods-and-means-of-information-protection.html

KK: https://www.tostpost.com/kk/komp-yuterler/6298-a-paratty-or-au-d-ster-men-raldary.html

PL: https://www.tostpost.com/pl/komputery/6301-metody-i-rodki-ochrony-informacji.html

TR: https://www.tostpost.com/tr/bilgisayarlar/6302-teknikleri-ve-areleri-bilgi.html

UK: https://www.tostpost.com/uk/komp-yuteri/6300-metodi-zasobi-zahistu-nformac.html

ZH: https://www.tostpost.com/zh/computers/3885-methods-and-means-of-information-protection.html

Alin Trodden - लेख के लेखक, संपादक

"हाय, मैं कर रहा हूँ Alin दलित. मैं ग्रंथ लिखता हूं, किताबें पढ़ता हूं, और छापों की तलाश करता हूं । और मैं आपको इसके बारे में बताने में बुरा नहीं हूं । मैं दिलचस्प परियोजनाओं में भाग लेने के लिए हमेशा खुश हूं."

संबंधित समाचार

फसल के लिए कैसे फ़ोटोशॉप में एक तस्वीर: शुरुआती के लिए निर्देश

फसल के लिए कैसे फ़ोटोशॉप में तस्वीर है? यह इस सवाल के साथ शुरू होता है, अध्ययन के कार्यक्रम फ़ोटोशॉप है । यह ध्यान देने योग्य है कि मुश्किल कुछ भी नहीं है इस प्रक्रिया में. वहाँ है कोई जरूरत नहीं है करने के लिए उन्नत ज्ञान के फ़ोट...

कैसे एक तस्वीर बनाने के लिए Minecraft में और लटका करने के लिए कैसे?

बेशक, पहली और महत्वपूर्ण बात, Minecraft में, आप चिंता करने की ज़रूरत अस्तित्व के बारे में, कि है, हाथ करने के लिए अपने चरित्र है, तो वह कर सकते हैं, राक्षसों से लड़ने, एक घर के निर्माण के साथ मजबूत दीवारों के लिए उनकी संपत्ति की र...

के लिए धोखा देती है "जीटीए: सैन एंड्रियास" के लिए पीसी पर सभी अवसरों

के प्रशंसकों के लिए श्रृंखला "जीटीए" लगातार बहस पर क्या प्रकरण इतिहास में सबसे सफल है. और विकल्पों को ऐसा करने के लिए, वे बहुत सारे है. अगर आप की तरह आर्केड ऊपर से नीचे रेट्रो शैली है, तो आप निश्चित रूप से पसंद करेंगे दो मूल खेल श...

सूचना पर कैसे करने के लिए से हटाया जा सकता है "Fotostrany"

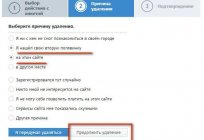

यदि आप किसी कारण के लिए छोड़ने का फैसला किया है मनोरंजन सामाजिक नेटवर्क «Fotostrana”, तो आप निश्चित रूप से की जरूरत है पता करने के लिए यह कैसे करना है. बेशक, कई के प्रतिभागियों में से इस परियोजना के लिए, बस साइट के लिए...

स्थिति: "प्रिंटर विकलांग". कैसे करने के लिए डिवाइस पर बारी है? कुछ सरल टिप्स

की परवाह किए बिना कि क्या प्रिंटर का इस्तेमाल किया जाता है बहुत अक्सर उपयोगकर्ताओं का सामना समस्या यह है कि जब भेजने के लिए एक दस्तावेज़ मुद्रित करने के लिए, के बजाय परिणाम है, प्रणाली एक संदेश प्रदर्शित करता है यह दर्शाता है कि ड...

किराए की साइकिल कंप्यूटर सेट करने के लिए कैसे? Cyclotech बाइक कंप्यूटर i6: सेटिंग

आज बाजार में आप देख सकते हैं के कई प्रकार के टेबल. आमतौर पर वे klassificeret कनेक्शन के प्रकार पर.वर्गीकरण टेबलवहाँ रहे हैं 2 समूहों:वायर्ड कंप्यूटर है, जो बहुत सस्ता और आसान है । हालांकि, यह काम करता है के रूप में एक डिवाइस का एक...

टिप्पणी (0)

इस अनुच्छेद है कोई टिप्पणी नहीं, सबसे पहले हो!