Метады і сродкі абароны інфармацыі

Метады і сродкі абароны кампутарнай інфармацыі ўяўляюць сабой сукупнасць розных мер, тэхнічных і праграмных сродкаў, маральна-этычных і прававых нормаў, якія накіраваныя на тое, каб процідзейнічаць пагрозам зламыснікаў і звесці да мінімуму магчымы шкоду уладальнікаў сістэмы і карыстальнікаў інфармацыі.

Разгледзім наступныя разнавіднасці традыцыйных мер процідзеяння уцечцы інфармацыі з кампутара.

Тэхнічныя метады і сродкі абароны інфармацыі

Сюды адносяцца:

- абарона ад несанкцыянаванага доступу да кампутарнай сістэме;

- рэзерваванне ўсіх важных кампутарных падсістэм;

- арганізацыя сетак з наступнай магчымасцю пераразмеркаваць рэсурсы, калі ўзнікне парушэнне працаздольнасці асобных сеткавых звёнаў;

- ўстаноўка абсталявання па выяўленні і тушэнні пажараў;

- ўстаноўка абсталявання па выяўленні вады;

- прыняцце комплексу мер па абароне ад крадзяжоў, дыверсій, сабатажу, выбухаў;

- ўстаноўка рэзервовай сістэмы электрасілкавання;

- абсталяванне памяшкання замкамі;

- усталёўка сігналізацыі і інш.

Арганізацыйныя метады і сродкі абароны інфармацыі

Сюды адносяцца:

- ахова сервераў;

- старанна арганізаваны падбор персаналу;

- выключэнне такіх выпадкаў, калі ўсё асабліва важныя працы выконваюцца адным чалавекам;

- распрацоўка плана, як аднавіць працаздольнасць сервера ў сітуацыі, калі ён выйдзе з ладу;

- універсальныя сродкі абароны ад любога карыстальніка (нават ад вышэйшага кіраўніцтва).

Спосабы несанкцыянаванага доступу да інфармацыі

Мала ведаць вышэйпералічаныя метады і сродкі абароны інфармацыі, неабходна разумець, якім чынам можа быць ажыццёўлены да інфармацыі несанкцыянаваны доступ.

Варта ўлічыць, што несанкцыянаваны доступ да важнай інфармацыі можа адбыцца падчас рамонту або прафілактычных работ з кампутарамі за кошт таго, што рэшткавы інфармацыя на носьбітах можа апынуцца прочтенной, нягледзячы на тое, што карыстальнік своечасова выдаліў яе звычайным метадам. Іншы спосаб – гэта калі інфармацыя чытаецца з носьбіта, калі яго транспарціроўка ажыццяўляецца без аховы.

Больш:

Lenovo v580c: падрабязны агляд

Сёння мы вырашылі напісаць пра ноўтбуку Lenovo v580c. Агляд будзе падрабязным, так як гэты партатыўны ПК серыі IdeaPad мае высокую папулярнасць, але не многія ведаюць, чым жа прыцягвае гэта прылада пакупнікоў. Мадэль з'яўляецца хуткай і змяшчае ў саб...

Брандмаўэр - што гэта? Стандартны абаронца ПК

Брандмаўэр – што гэта такое? Карысная функцыя ў аперацыйнай сістэме або малаэфектыўныя сродак абароны? Перш чым адказаць на гэтае пытанне, нам трэба высветліць, што робіць кампутар і як правільна яго наладзіць.Агульныя звесткіДля паспяховай пра...

"Аблівіян": праходжанне гульні. Кіраўніцтва і парады па праходжанні гульні "Аблівіян"

The Elder Scrolls IV: Oblivion — ролевая гульня ад кампаніі Bethesda Games Studios. Адразу ж пасля рэлізу у 2006 годзе яна стала вельмі папулярнай. Сюжэт заснаваны на супрацьстаянні галоўнага героя і культу Прынца Разбурэння, які плануе адкрыць...

Праца сучасных кампутараў заснавана на інтэгральных схемах, пры працы якіх ажыццяўляюцца высокачашчынныя змены узроўняў токаў і напружання. Гэта прыводзіць да таго, што ў ланцугах харчавання, близрасположенной апаратуры, эфіры і да т. п. ўзнікаюць электрамагнітныя поля і наводкі, якія пры дапамозе некаторых «шпіёнскіх» тэхнічных сродкаў можна лёгка трансфармаваць у інфармацыю, якая апрацоўваецца. Пры гэтым, чым менш адлегласць ад прымача зламысніка да апаратных сродкаў, тым больш верагоднасць таго, што зняць і расшыфраваць інфармацыю атрымаецца. Азнаямленне з інфармацыяй, якая носіць несанкцыяваны характар, таксама магчыма і за кошт непасрэднага падлучэння зламыснікам «шпіёнскіх» сродкаў да сеткавай апаратуры і каналаў сувязі.

Метады і спосабы абароны інфармацыі: аўтэнтыфікацыя і ідэнтыфікацыя

Ідэнтыфікацыя ўяўляе сабой прысваенне суб'екту ці аб'екту унікальнага ладу або імя. А аўтэнтыфікацыя ўяўляе сабой праверку таго, ці з'яўляецца той суб'ект/аб'ект тым, за каго спрабуе выдаць сябе. Канчатковая мэта абедзвюх мер – гэта допуск суб'екта/аб'екта да той інфармацыі, якая знаходзіцца ў абмежаваным карыстанні або адмова ў такім допуску. Сапраўднасць аб'екта можа ажыццяўляцца праграмай, апаратным прыладай або жа чалавекам. Аб'ектамі/суб'ектамі аўтэнтыфікацыі і ідэнтыфікацыі могуць быць: тэхнічныя сродкі (працоўныя станцыі, маніторы, абаненцкія пункты), людзі (аператары, карыстальнікі), інфармацыя на маніторы, магнітныя носьбіты і інш.

Метады і сродкі абароны інфармацыі: выкарыстанне пароляў

Пароль ўяўляе сабой сукупнасць знакаў (літар, лічбаў і т. п.), якая заклікана вызначаць аб'ект/суб'ект. Калі стаіць пытанне аб тым, які пароль выбраць і ўсталяваць, заўсёды ўзнікае пытанне аб яго памеры, спосабе прымянення стойкасці да падбору зламыснікам. Лагічна, што чым даўжэй пароль, тым больш высокі ўзровень бяспекі забяспечыць ен сістэме, паколькі спатрэбіцца значна больш намаганняў для таго, каб яго адгадаць/падабраць камбінацыю.

Але нават калі пароль надзейны, яго варта перыядычна мяняць на новы, каб знізіць рызыку яго перахопу пры непасрэдным крадзяжы носьбіта альбо зняцці з носьбіта копіі, альбо шляхам гвалтоўнага прымусу карыстальніка сказаць «чароўнае» слова.

Article in other languages:

AR: https://www.tostpost.com/ar/computers/3578-methods-and-means-of-information-protection.html

HI: https://www.tostpost.com/hi/computers/3580-methods-and-means-of-information-protection.html

JA: https://www.tostpost.com/ja/computers/3579-methods-and-means-of-information-protection.html

KK: https://www.tostpost.com/kk/komp-yuterler/6298-a-paratty-or-au-d-ster-men-raldary.html

PL: https://www.tostpost.com/pl/komputery/6301-metody-i-rodki-ochrony-informacji.html

TR: https://www.tostpost.com/tr/bilgisayarlar/6302-teknikleri-ve-areleri-bilgi.html

UK: https://www.tostpost.com/uk/komp-yuteri/6300-metodi-zasobi-zahistu-nformac.html

ZH: https://www.tostpost.com/zh/computers/3885-methods-and-means-of-information-protection.html

Alin Trodden - аўтар артыкула, рэдактар

"Прывітанне, Я Алін Тродден. Я пішу тэксты, чытаю кнігі і шукаю ўражанні. І я нядрэнна ўмею распавядаць вам пра гэта. Я заўсёды рады ўдзельнічаць у цікавых праектах."

Навіны

Як абрэзаць фатаграфію ў "Фоташопе": інструкцыя для пачаткоўцаў

Як абрэзаць фатаграфію ў "Фоташопе"? Менавіта з гэтага пытання пачынаецца вывучэнне праграмы Photoshop. Адразу варта адзначыць, што няма нічога складанага ў гэтым працэсе. Няма неабходнасці валодаць дасканалымі ведамі праграмы Pho...

Як зрабіць карціну ў "Minecraft" і як яе павесіць?

Натуральна, у першую чаргу ў "Minecraft" вам варта клапаціцца пра выжыванне, то ёсць узбройваць свайго персанажа, каб ён мог змагацца з монстрамі, будаваць дом з моцнымі сценамі, каб абараніць сваю маёмасць, паляваць, каб не памер...

Коды для "ГТА: Сан Андрэас" на кампутар на ўсе выпадкі жыцця

Фанаты серыі "ГТА" пастаянна спрачаюцца аб тым, які менавіта эпізод з'яўляецца найбольш паспяховым у гісторыі. І варыянтаў для гэтага ў іх дастаткова. Калі вы любіце аркады з выглядам зверху ў рэтра-стылі, то вам абавязкова пригля...

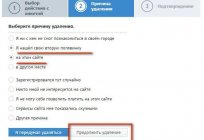

Падрабязна аб тым, як выйсьці з «Фотостраны»

Калі вы па нейкай прычыне вырашылі пайсці з забаўляльнай сацыяльнай сеткі «Фотострана», тады вам абавязкова неабходна ведаць, як гэта робіцца. Вядома, многія ўдзельнікі гэтага праекта проста закрываюць сайт адзін раз і...

Статус: "Прынтэр адключаны". Як ўключыць прыладу? Некалькі простых саветаў

па-За залежнасці ад таго, якое друкавалая прылада выкарыстоўваецца, вельмі часта карыстальнікі сутыкаюцца з праблемай таго, што пры адпраўцы дакумента на друк замест выніку сістэма выдае паведамленне аб тым, што ў дадзены момант п...

Вела-кампутары як наладзіць? Вела-кампутары Cyclotech i6: ўстаноўка

На сённяшні дзень у продажы можна ўбачыць некалькі тыпаў велокомпьютеров. Звычайна іх класіфікуюць па тыпу падлучэння.Класіфікацыя велокомпьютеровМожна вылучыць 2 групы:Правадной кампутар, які даволі танны і просты. Зрэшты, працуе...

Заўвага (0)

Гэтая артыкул не мае каментароў, будзьце першым!