Як наладзіць і выкарыстоўваць SSH порт? Пакрокавая інструкцыя

Secure Shell, або скарочана SSH, з'яўляецца адной з самых перадавых тэхналогій абароны дадзеных пры перадачы. Выкарыстанне такога рэжыму на тым жа маршрутызатары дазваляе забяспечыць не толькі канфідэнцыяльнасць інфармацыі, якая перадаецца, але і паскорыць абмен пакетамі. Праўда, далёка не ўсе ведаюць, як адкрыць SSH порт і навошта ўсё гэта трэба. У дадзеным выпадку прыйдзецца даць канструктыўнае тлумачэнне.

SSH Порт: што гэта і навошта трэба?

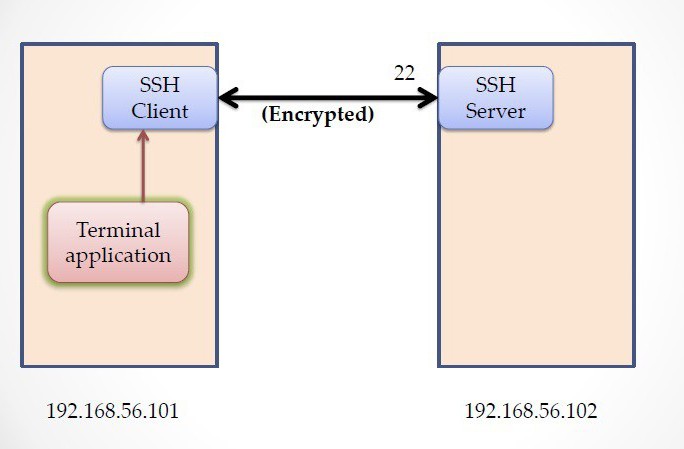

Паколькі гаворка ідзе аб бяспецы, у дадзеным выпадку пад портам SSH варта разумець выдзелены канал сувязі ў выглядзе тунэля, які забяспечвае шыфраванне дадзеных.

Самая прымітыўная схема працы такога тунэля складаецца ў тым, што адкрыты SSH-порт па змаўчанні выкарыстоўваецца для шыфраваннем інфармацыі ў крыніцы і дэшыфроўкі на канчатковай кропцы. Патлумачыць гэта можна так: хочаце вы гэтага ці няма, перадаваны трафік, у адрозненне ад IPSec, шыфруецца ў прымусовым парадку і на выхадзе аднаго сеткавага тэрмінала, і на ўваходзе прымаючага боку. Для расшыфроўкі інфармацыі, якая перадаецца па дадзеным канале, які прымае тэрмінал выкарыстоўвае спецыяльны ключ. Іншымі словамі, умяшацца ў перадачу або парушыць цэласнасць перадаюцца дадзеных на бягучы момант без ключа не можа ніхто.

Як раз адкрыццё SSH-порта на любым маршрутызатары або пры дапамозе адпаведных налад дадатковага кліента, узаемадзеянне з SSH-серверам напроста, дазваляе ў поўнай меры выкарыстаць усе магчымасці сістэмы бяспекі сучасных сетак. Гаворка тут пра тое, каб выкарыстоўваць порт, прызначаны па змаўчанні, або прыстасаваныя наладкі. Гэтыя параметры ў прымяненні могуць выглядаць досыць складана, аднак без разумення арганізацыі такога падлучэння тут не абысціся.

Стандартны порт SSH

Калі сапраўды зыходзіць з параметраў любога маршрутызатара, для пачатку варта вызначыцца з тым, якое менавіта праграмнае забеспячэнне будзе выкарыстоўвацца для задзейнічання гэтага канала сувязі. Уласна, і порт SSH па змаўчанні можа мець розныя налады. Усё залежыць ад таго, якая методыка прымяняецца ў дадзены момант (прамое злучэнне з серверам, ўстаноўка дадатковага кліента, пракід партоў і г. д.).

Больш:

Lenovo v580c: падрабязны агляд

Сёння мы вырашылі напісаць пра ноўтбуку Lenovo v580c. Агляд будзе падрабязным, так як гэты партатыўны ПК серыі IdeaPad мае высокую папулярнасць, але не многія ведаюць, чым жа прыцягвае гэта прылада пакупнікоў. Мадэль з'яўляецца хуткай і змяшчае ў саб...

Брандмаўэр - што гэта? Стандартны абаронца ПК

Брандмаўэр – што гэта такое? Карысная функцыя ў аперацыйнай сістэме або малаэфектыўныя сродак абароны? Перш чым адказаць на гэтае пытанне, нам трэба высветліць, што робіць кампутар і як правільна яго наладзіць.Агульныя звесткіДля паспяховай пра...

"Аблівіян": праходжанне гульні. Кіраўніцтва і парады па праходжанні гульні "Аблівіян"

The Elder Scrolls IV: Oblivion — ролевая гульня ад кампаніі Bethesda Games Studios. Адразу ж пасля рэлізу у 2006 годзе яна стала вельмі папулярнай. Сюжэт заснаваны на супрацьстаянні галоўнага героя і культу Прынца Разбурэння, які плануе адкрыць...

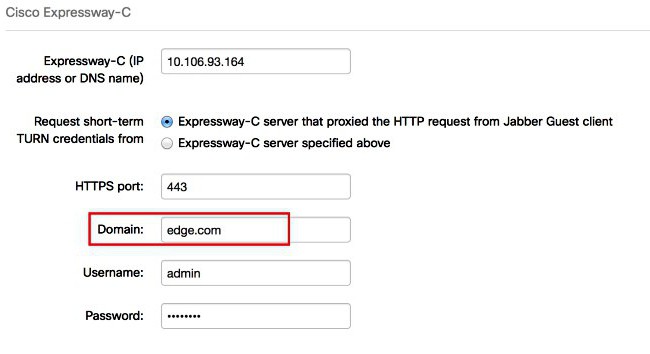

Так, напрыклад, калі ў якасці кліента ўжываецца Jabber, для карэктнага злучэння, шыфравання і перадачы дадзеных павінен выкарыстоўвацца порт 443, хоць у стандартным варыянце усталёўваецца порт 22.

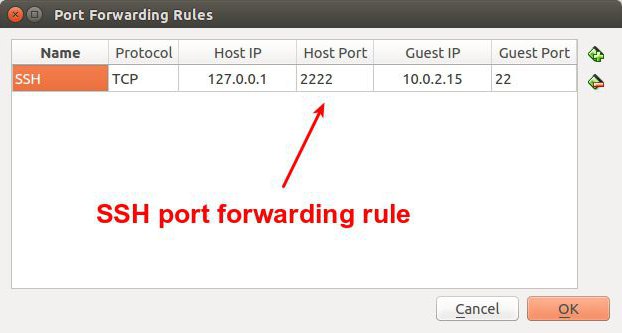

Каб пераналадзіць маршрутызатар з вылучэннем для пэўнай праграмы або працэсу неабходных умоў, прыйдзецца выканаць пракід партоў SSH. Што гэта такое? Гэта значыць прызначэнне пэўнага доступу для асобна ўзятай праграмы, якая выкарыстоўвае падключэнне да Інтэрнэту, па-за залежнасці ад таго, якія налады мае бягучы пратакол абмену дадзенымі (IPv4 ці IPv6).

Тэхнічнае абгрунтаванне

Як ужо зразумела, стандартны порт SSH 22 выкарыстоўваецца не заўсёды. Аднак тут трэба вылучыць некаторыя характарыстыкі і параметры, якія выкарыстоўваюцца пры наладзе.

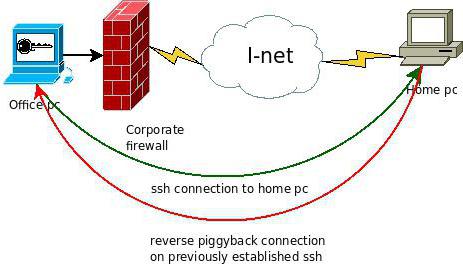

Чаму канфідэнцыяльнасць перадачы зашыфраваных дадзеных прадугледжвае выкарыстанне пратаколу SSH ў выглядзе выключна знешняга (гасцявога) карыстацкага порта? Ды толькі таму, што ўжываецца тунэляванне дазваляе выкарыстоўваць так званую выдаленую абалонку (SSH), атрымаць доступ да кіравання тэрміналам з дапамогай аддаленага ўваходу ў сістэму (slogin), а таксама ўжываць працэдуры аддаленага капіявання (scp).

Акрамя таго, SSH-порт можа быць задзейнічаны і ў тым выпадку, калі ў карыстальніка ўзнікае неабходнасць выканання аддаленых сцэнарыяў X Windows, што ў самым простым выпадку ўяўляе сабой перадачу інфармацыі з адной машыны на іншую, як ужо гаварылася, з прымусовым шыфраваннем дадзеных. У такіх сітуацыях самым неабходным стане выкарыстанне алгарытмаў на аснове AES. Гэта значыць алгарытм сіметрычнага шыфравання, якое першапачаткова прадугледжана ў тэхналогіі SSH. І выкарыстоўваць яго не толькі можна, але і трэба.

Гісторыя рэалізацыі

Сама тэхналогія з'явілася досыць даўно. Пакінем пакуль у баку пытанне таго, як зрабіць пракід партоў SSH, а спынімся на тым, як усё гэта працуе.

Звычайна ўсё зводзіцца да таго, каб выкарыстоўваць проксі на аснове Socks або ўжыць VPN тунэляванне. У выпадку, калі якое-то праграмнае прыкладанне ўмее працаваць з VPN, лепш аддаць перавагу менавіта гэты варыянт. Справа ў тым, што практычна ўсе вядомыя на сёння праграмы, якія выкарыстоўваюць інтэрнэт-трафік, з VPN працаваць могуць, а налада маршрутызацыі адмысловай працы не складае. Гэта, як і ў выпадку з проксі-серверамі, дазваляе пакінуць знешні адрас тэрмінала, з якога ў дадзены момант вырабляецца выхад у сетку, непазнаным. Гэта значыць, у выпадку з проксі-адрас змяняецца пастаянна, а ў варыянце VPN застаецца нязменным з фіксацыяй пэўнага рэгіёну, адрознага ад таго, дзе дзейнічае забарона доступу.

Сама ж тэхналогія, калі адкрываецца SSH порт, была распрацавана яшчэ ў 1995 годзе ў Тэхналагічным універсітэце Фінляндыі (SSH-1). У 1996 годзе было дададзена ўдасканаленне ў выглядзе пратаколу SSH-2, які атрымаў досыць вялікі распаўсюд на постсавецкай прасторы, хоць для гэтага, роўна як і ў некаторых краінах Заходняй Еўропы, часам неабходна атрыманне дазволу на выкарыстаннетакога тунэля, прычым ад дзяржаўных органаў.

Асноўным перавагай адкрыцця SSH-порта, у адрозненне ад telnet або rlogin, лічыцца прымяненне лічбавай подпісы RSA альбо DSA (выкарыстанне пары ў выглядзе адкрытага і пакладзена звыш ключа). Акрамя таго, у дадзенай сітуацыі можа выкарыстоўваць так званы сеансавы ключ на аснове алгарытму Диффи-Хеллмана, які мае на ўвазе прымяненне сіметрычнага шыфравання на выхадзе, хоць і не выключае выкарыстанне алгарытмаў асіметрычнага шыфравання ў працэсе перадачы дадзеных і іх прыёму іншай машынай.

Серверы і абалонкі

У Windows або Linux SSH-порт адкрыць не так ужо і цяжка. Пытанне толькі ў тым, які менавіта інструментар для гэтага будзе выкарыстоўвацца.

У гэтым сэнсе трэба звярнуць увагу на пытанне перадачы інфармацыі і аўтэнтыфікацыі. Па-першае, сам пратакол аказваецца дастаткова абароненым ад так званага снифинга, які прадстаўляе сабой самую звычайную «праслухоўку» трафіку. SSH-1 апынуўся безабаронным перад нападамі. Ўмяшанне ў працэс перадачы дадзеных у выглядзе схемы «чалавек пасярэдзіне» мела свае вынікі. Інфармацыю можна было проста перахапіць і расшыфраваць зусім элементарна. Затое другая версія (SSH-2) была застрахаваная ад такога роду ўмяшання, званага session hijacking, дзякуючы чаму і атрымала найбольшае распаўсюджванне.

Забароны сістэмы бяспекі

Што ж тычыцца бяспекі ў дачыненні да якія перадаюцца і прымаюцца дадзеных, арганізацыя падлучэння, створанага з прымяненнем такіх тэхналогій, дазваляе пазбегнуць з'яўлення наступных праблем:

- вызначэнне ключа да хасту на стадыі перадачы, калі выкарыстоўваецца «злепак» fingerprint;

- падтрымка Windows і UNIX-падобных сістэм;

- падмена адрасоў IP і DNS (spoofing);

- перахоп адкрытых пароляў пры фізічным доступе да канала перадачы дадзеных.

Уласна, уся арганізацыя такой сістэмы пабудавана па прынцыпе «кліент-сервер», то ёсць у першую чаргу карыстацкая машына з дапамогай адмысловай праграмы або надбудовы звяртаецца да сервера, які і вырабляе адпаведнае перанакіраванне.

Тунэляванне

Само сабой зразумела, што для ажыццяўлення падлучэння такога роду ў сістэме павінен быць усталяваны спецыяльны драйвер.

Як правіла, у Windows-сістэмах гэта убудаваны ў праграмную абалонку драйвер Microsoft Teredo, які ўяўляе сабой нейкае віртуальнае сродак эмулирования пратаколу IPv6 у сетках з падтрымкай толькі IPv4. Тунэльны адаптар па змаўчанні знаходзіцца ў актыўным стане. У выпадку з'яўлення збояў, з ім звязаных, можна проста вырабіць перазапуск сістэмы або выканаць каманды адключэння і рэстарту ў каманднай кансолі. Для дэактывацыі выкарыстоўваюцца такія радкі:

- Netsh;

- Interface teredo set state disabled;

- Interface isatap set state disabled.

Пасля ўводу каманд варта перазагрузка. Для паўторнага ўключэння адаптара і праверкі яго стану замест disabled прапісваецца дазвол enabled, пасля чаго, зноў жа, варта рэстарт ўсёй сістэмы.

SSH-сервер

Цяпер паглядзім, які SSH порт выкарыстоўваецца ў якасці асноўнага, адштурхоўваючыся ад схемы «кліент-сервер». Звычайна па змаўчанні ўжываецца 22-й порт, але, як ужо было паказана вышэй, можа выкарыстоўваць і 443-й. Пытанне толькі ў перавазе самога сервера.

Самымі распаўсюджанымі SSH-серверамі прынята лічыць наступныя:

- для Windows: Tectia SSH Server, OpenSSH з Cygwin, MobaSSH, KpyM Telnet/SSH Server, WinSSHD, copssh, freeSSHd;

- для FreeBSD: OpenSSH;

- для Linux: Tectia SSH Server, ssh, openssh-server, lsh-server, dropbear.

Усе прыведзеныя серверы з'яўляюцца бясплатнымі. Аднак можна знайсці і платныя паслугі, якія адрозніваюцца павышаным узроўнем бяспекі сістэмы, што вельмі неабходна для арганізацыі сеткавага доступу і абароны інфармацыі на прадпрыемствах. Кошт такіх паслуг цяпер не абмяркоўваецца. Але ў агульным і цэлым можна сказаць, што гэта адносна нядорага, нават па параўнанні з устаноўкай спецыялізаванага праграмнага або «жалезны» файрвола.

SSH-кліент

Змена порта SSH зможа вырабляцца на аснове кліенцкай праграмы або адпаведных налад пры пробросе партоў на маршрутызатары.

Аднак, калі тычыцца кліенцкіх абалонак, для розных сістэм могуць прымяняцца наступныя праграмныя прадукты:

- Windows – SecureCRT, PuTTYKiTTY, Axessh, ShellGuard, SSHWindows, ZOC, XShell, ProSSHD і г. д.;

- Mac OS X: iTerm2, vSSH, NiftyTelnet SSH;

- Linux і BSD: lsh-client, kdessh, openssh-client, Vinagre, putty.

Аўтэнтыфікацыя на аснове адкрытых ключоў і змяненне порта

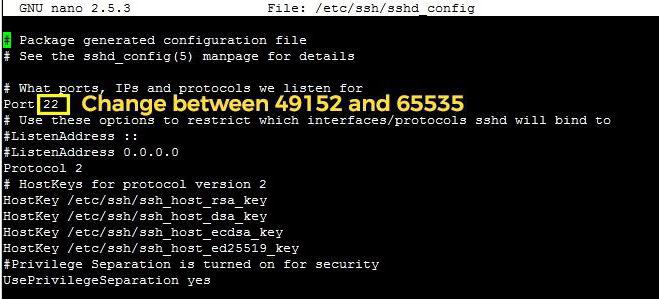

Зараз некалькі слоў аб тым, як адбываецца праверка і настройка сервера. У самым простым выпадку неабходна выкарыстоўваць файл канфігурацыі (sshd_config). Аднак можна абыйсціся і без гэтага, напрыклад, у выпадку выкарыстання праграм накшталт PuTTY. Змяніць порт SSH са стандартнага значэння (22) на любое іншае можна зусім элементарна.

Галоўнае – каб нумар адкрытага порта не перавышаў значэнне 65535 (вышэй партоў проста не бывае ў прыродзе). Да таго ж варта звярнуць увагу на некаторыя адкрытыя па змаўчанні парты, якія могуць выкарыстоўвацца кліентамі накшталт MySQL або базамі дадзеных FTPD. Калі паказаць для SSH іх канфігурацыю, зразумелая справа, тыя проста перастануць працаваць.

Варта ўлічыць, што той жа кліент Jabber павінен быць запушчаны ў адной асяроддзі з выкарыстаннем SSH-сервера, напрыклад, на віртуальнай машыне. А самому сервера localhost неабходна будзе прысваенне значэння 4430 (а не 443, як было паказана вышэй). Такая канфігурацыя можа выкарыстоўвацца ў тым выпадку, калі доступ да асноўнага файла jabber.example.com блакуецца файрволам.

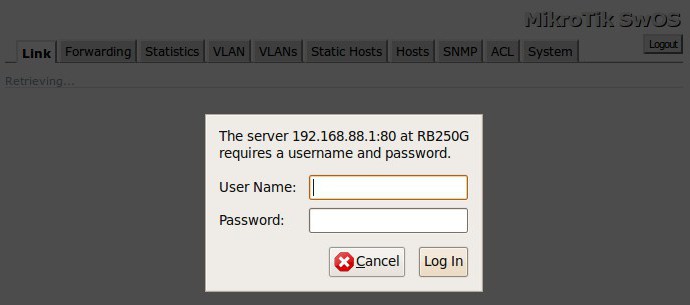

З іншага боку, перакінуць парты можна і на самай маршрутызатары, выкарыстоўваючы для гэтага налады яго інтэрфейсу з стварэннем правіл выключэнні. На большасці мадэляў уваход ажыццяўляецца праз увод адрасоў, якія пачынаюцца з 192.168 з даданнем 0.1 або 1.1, але на роутерах, якія сумяшчаюць магчымасці ADSL-мадэмаў накшталт Mikrotik, канчатковы адрас прадугледжвае выкарыстанне 88.1.

У гэтым выпадку ствараецца новае правіла, пасля гэтага ўсталёўваюцца неабходныя параметры, напрыклад, для ўстаноўкі вонкавага падлучэння dst-nat, а таксама ўручную прапісваюцца парты не ў раздзеле агульных налад, і ў раздзеле пераваг актыўных дзеянняў (Action). Нічога асабліва складанага тут няма. Галоўнае – паказаць неабходныя значэння налад і ўсталяваць правільны порт. Па змаўчанні можна выкарыстоўваць порт 22, але, калі выкарыстоўваецца спецыялізаваны кліент (якой-небудзь з вышэйзгаданых для розных сістэм), значэнне можна змяняць адвольна, але толькі так, каб гэты параметр не перавышаў заяўлены значэнне, вышэй якога нумары партоў проста адсутнічаюць.

Пры наладзе падлучэння таксама варта звярнуць увагу на параметры кліенцкай праграмы. Вельмі можа быць, што ў яе наладах прыйдзецца пазначыць мінімальную даўжыню ключа (512), хоць па змаўчанні звычайна ўстаноўлена 768. Таксама пажадана ўсталяваць таймаўт ўваходу ў сістэму на ўзроўні 600 секунд і дазвол на аддалены доступ з выкарыстаннем правоў root. Пасля прымянення такіх налад неабходна даць яшчэ і дазвол на выкарыстанне ўсіх правоў аўтэнтыфікацыі, акрамя тых, якія заснаваныя на выкарыстанні .rhost (але гэта трэба толькі сістэмным адміністратарам).

Акрамя ўсяго іншага, калі імя карыстальніка, зарэгістраванага ў сістэме, не супадае з ўводзяцца ў дадзены момант, трэба будзе пазначыць яго, відавочна, выкарыстоўваючы для гэтага каманду user ssh master з уводам дадатковых параметраў (для тых, хто разумее, аб чым ідзе гаворка).

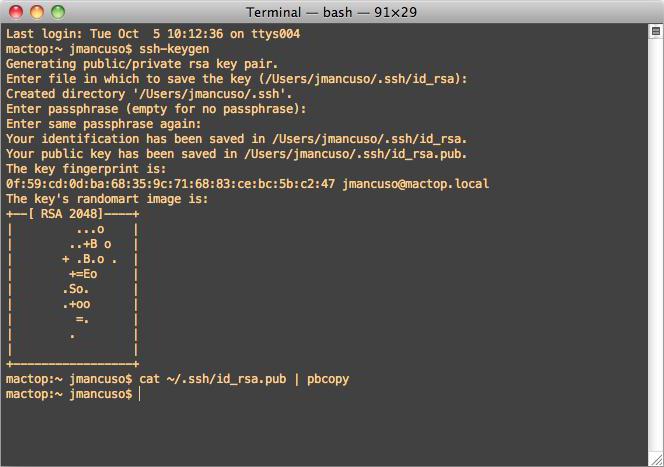

Для пераўтварэння ключа і самога метаду шыфравання можа прымяняцца каманда ~/.ssh/id_dsa (або rsa). Для стварэння публічнага ключа выкарыстоўваецца пераўтварэнне пры дапамозе радкі ~/.ssh/identity.pub (але гэта не абавязкова). Але, як паказвае практыка, прасцей за ўсё выкарыстоўваць каманды накшталт ssh-keygen. Тут сутнасць пытання зводзіцца толькі да таго, каб дадаць ключ да даступным інструментам аўтарызацыі (~/.ssh/authorized_keys).

Але мы зайшлі занадта далёка. Калі вяртацца да пытання налады порта SSH, як ужо зразумела, змяніць порт SSH не так ужо і складана. Праўда, у некаторых сітуацыях, што называецца, прыйдзецца папацець, паколькі трэба будзе ўлічыць усе значэння асноўных параметраў. У астатнім жа пытанне налады зводзіцца альбо да ўваходу ў серверную або кліенцкую праграму (калі гэта прадугледжана першапачаткова), альбо да выкарыстання пракінулі партоў на маршрутызатары. Але нават у выпадку змены порта 22, устаноўленага па змаўчанні, на той жа 443-й, трэба выразна разумець, што такая схема працуе не заўсёды, а толькі ў выпадку з устаноўкай той жа надбудовы Jabber (іншыя аналагі могуць задзейнічаць і адпаведныя ім парты, якія адрозніваюцца ад стандартных). Акрамя таго, асаблівая ўвага варта надаць выстаўленні параметраў SSH кліента, які будзе непасрэдна ўзаемадзейнічаць з SSH-серверам, калі такое сапраўды мяркуецца ў выкарыстанні бягучага падлучэння.

У астатнім жа, калі пракід партоў не прадугледжаны першапачаткова (хоць і пажадана выканаць такія дзеянні), налады і параметры для доступу па пратаколе SSH можна і не мяняць. Тут асаблівых праблем пры стварэнні злучэння і яго далейшым выкарыстанні, у агульным-то, не прадбачыцца (калі, вядома, не будзе выкарыстоўвацца ручная налада канфігурацыі на аснове сервера і кліента). Самае звычайнае стварэнне правілы выключэння на роўтэры дазваляе выправіць усе праблемы або пазбегнуць іх з'яўлення.

Article in other languages:

AR: https://www.tostpost.com/ar/computers/7430-ssh.html

Alin Trodden - аўтар артыкула, рэдактар

"Прывітанне, Я Алін Тродден. Я пішу тэксты, чытаю кнігі і шукаю ўражанні. І я нядрэнна ўмею распавядаць вам пра гэта. Я заўсёды рады ўдзельнічаць у цікавых праектах."

Навіны

Як выдаліць кітайскую праграму з компютера?

Бывае, што пры запампоўцы якога-небудзь файла, разам з ім спампоўваецца і нейкая праграма з незразумелымі для вас іерогліфамі. Яна можа быць адна або некалькі - у розных канфігурацый і відаў. Многія карыстальнікі называюць гэта кі...

Кампутарны лікбез: як чысціць кэш

Як чысціць кэш – інфармацыя, якая рана ці позна пачынае цікавіць актыўных карыстальнікаў інтэрнэту. Нават калі тэма не знаёмая - для панікі няма ніякіх падстаў. Трохі часу, некалькі спрытных націскаў на правільныя кнопкі &nd...

Перыферыйныя прылады ПК і іх віды

Перыферыйныя прылады ЭВМ з'яўляюцца неасноўным кампанентамі вылічальнай сістэмы. Без іх захоўваецца магчымасць выконваць асноўныя функцыі. Так, калі падключаюцца да мацярынскай плаце модулі аператыўнай памяці, цэнтральны працэсар,...

Схема абціскання вітай пары RJ-45

Існуюць розныя варыянты падлучэння кампутара да глабальнай сеткі Інтэрнэт, але самым распаўсюджаным да гэтага часу застаецца спосаб, які выкарыстоўвае тэхналогію Ethernet, гэта значыць з дапамогай вітай пары. У гэтым выпадку кабел...

Як усталяваць Android на кампутар і ці варта спрабаваць?

Ўстаноўка прыкладанняў на Андроід кампутар можа быць выканана некалькімі метадамі, адрознымі як складанасцю налады, так і прадукцыйнасцю. У большасці выпадкаў выконваць такую аперацыю не патрабуецца, бо ёсць шмат аналагаў праграм ...

Як у КС дадаваць ботаў у папулярных версіях

Усё самае цікавае ў камандных шутэрах адбываецца тады, калі вы змагаецеся з іншымі геймерамі. Менавіта тады адрэналін проста зашкальвае, напружанне нарастае з кожнай секундай і становіцца зразумела, чаму ў КС гуляюць мільёны людзе...

Заўвага (0)

Гэтая артыкул не мае каментароў, будзьце першым!